«Дни биткоина сочтены». Сколько лет уйдет на взлом криптовалюты :: РБК.Крипто

Пользователь MasterChangz рассказал, что собирается получить доступ к кошельку с чужими цифровыми деньгами, подбирая для этого по 600 млн приватных ключей в секунду. Однако разработчик Bitcoin Core Люк Дашжр усомнился в успехе этого метода

По его словам, код главной цифровой монеты будет взломан в течение 5 лет, так как вычислительная мощностью техники увеличивается на 900% каждые два года.

По его словам, код главной цифровой монеты будет взломан в течение 5 лет, так как вычислительная мощностью техники увеличивается на 900% каждые два года.«Сейчас я пытаюсь подобрать ключ от кошелька с биткоинами, перебираю по 600 млн ключей в секунду. Каждые два года скорость подбора увеличивается примерно в 10 раз благодаря технологическим обновлениям. Дни биткоина сочтены, ему осталось 5 лет», — написал MasterChangz.

«При скорости видеокарты в 600 MK/s потребуется в среднем 38593493520073954175290747912192 лет, чтобы взломать старый биткоин-кошелек. Не уверен», — предположил Дашжр.

Не уверен», — предположил Дашжр.

Сомнение в успехе MasterChangz также выразил разработчик приложения Cash App Дэнни Дикроэгер. Он считает, что, даже если пользователь сможет увеличить вычислительную мощность техники в миллиард раз и подбирать приватные ключи при такой скорости 100 лет, то шанс наткнуться на подходящий и взломать кошелек составит 0,0000000000000000000000000000000000000000000001%.

В октябре журнал Forbes опубликовал статью о том, что разработки Google в области квантового программирования могут нести угрозу криптоиндустрии. Считается, что вычислительной мощности квантовых суперкомпьютеров будет достаточно для взлома алгоритмов, заложенных в основу криптовалюты. Но Питер Тодд, разработчик Bitcoin Core, не согласился с этим предположением.

— Остановка блокчейна и потеря лидерства. Заменит ли биткоин пенсию

— Один день спустя. Что произойдет в мире, если криптовалюты не станет

— Сатоши, Китай и политика. Три сценария уничтожения биткоина

Три сценария уничтожения биткоина

Больше новостей о криптовалютах вы найдете в нашем телеграм-канале РБК-Крипто.

Автор

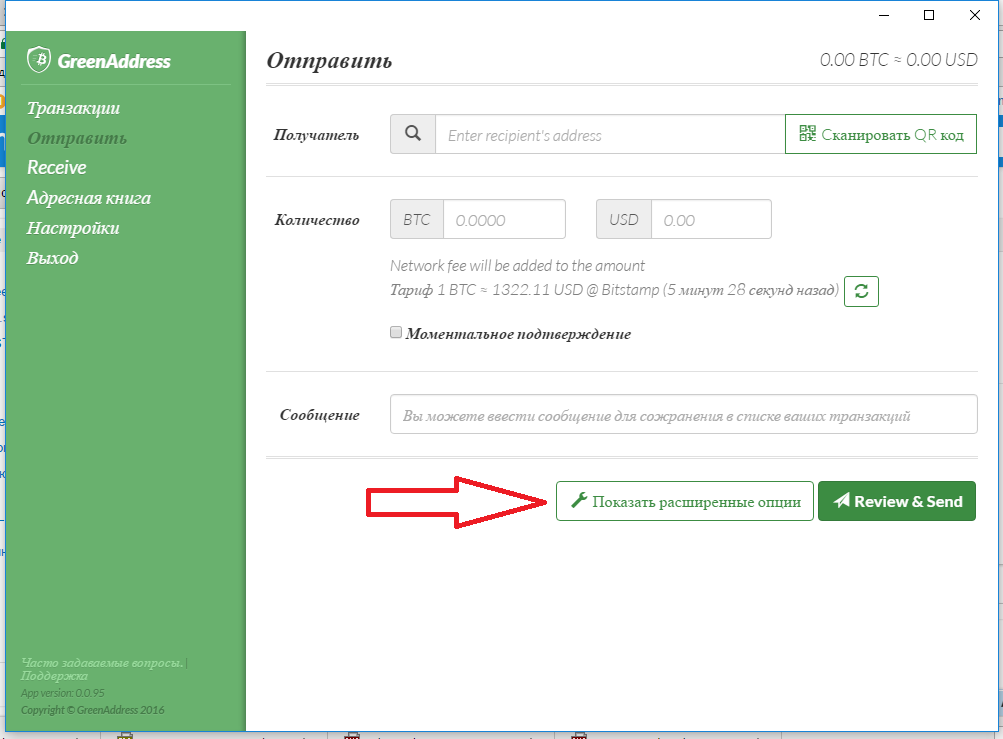

10 способов взломать Биткоин кошелек

Цифровые валюты становятся распространенным методом оплаты среди потребителей во всем мире. Bitcoin и другие криптовалюты быстро расширяют сферу своего применения. Так как люди все больше доверяют им в осуществлении платежей, переводе денег и даже их сохранении.

Тем не менее, волатильность и безопасность остаются двумя важными аспектами, которые люди не могут игнорировать при рассмотрении вопроса о криптовалютах. Привязывание к стабильным денежным единицам, таким как доллар, евро или фунт стерлингов снизило риски.

Что касается мер безопасности, то здесь есть на что обратить внимание. Например, поставщик услуг кошелька, которого вы выбрали для хранения ваших крипто-валют. А сейчас минуточку внимания, спросите себя: обеспечивает ли это защиту ваших средств? Застрахованы ли счета? Как насчет верификации 2FA? Безопасно ли я храню свои личные ключи? Делюсь ли я с кем-нибудь личной информацией? У кого есть доступ к моим аккаунтам?

Один из очень полезных способов повысить безопасность вашего аккаунта — это понять, как хакеры на самом деле могут получить доступ к вашему кошельку. В списке ниже мы рассмотрим некоторые из этих методов:

1. Взлом ваших устройств

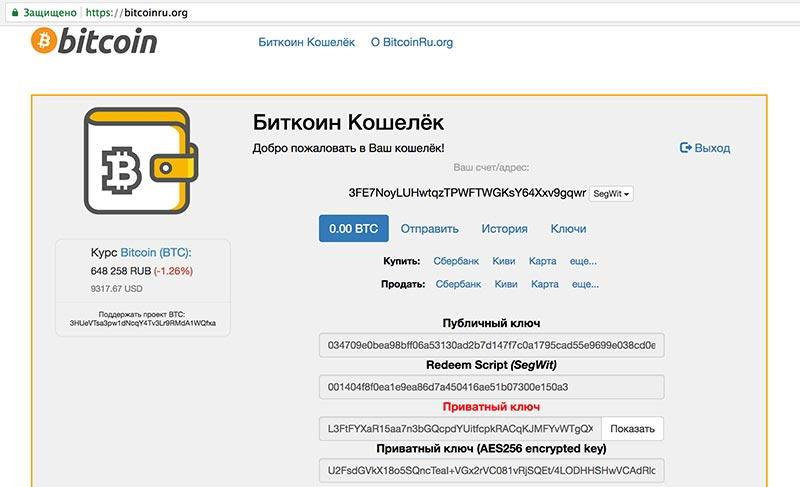

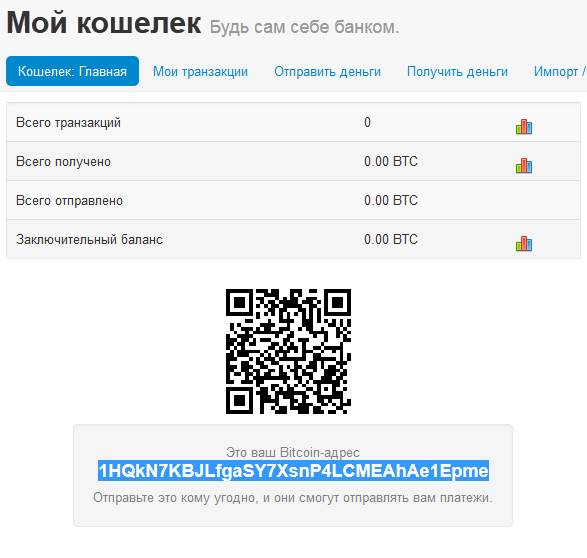

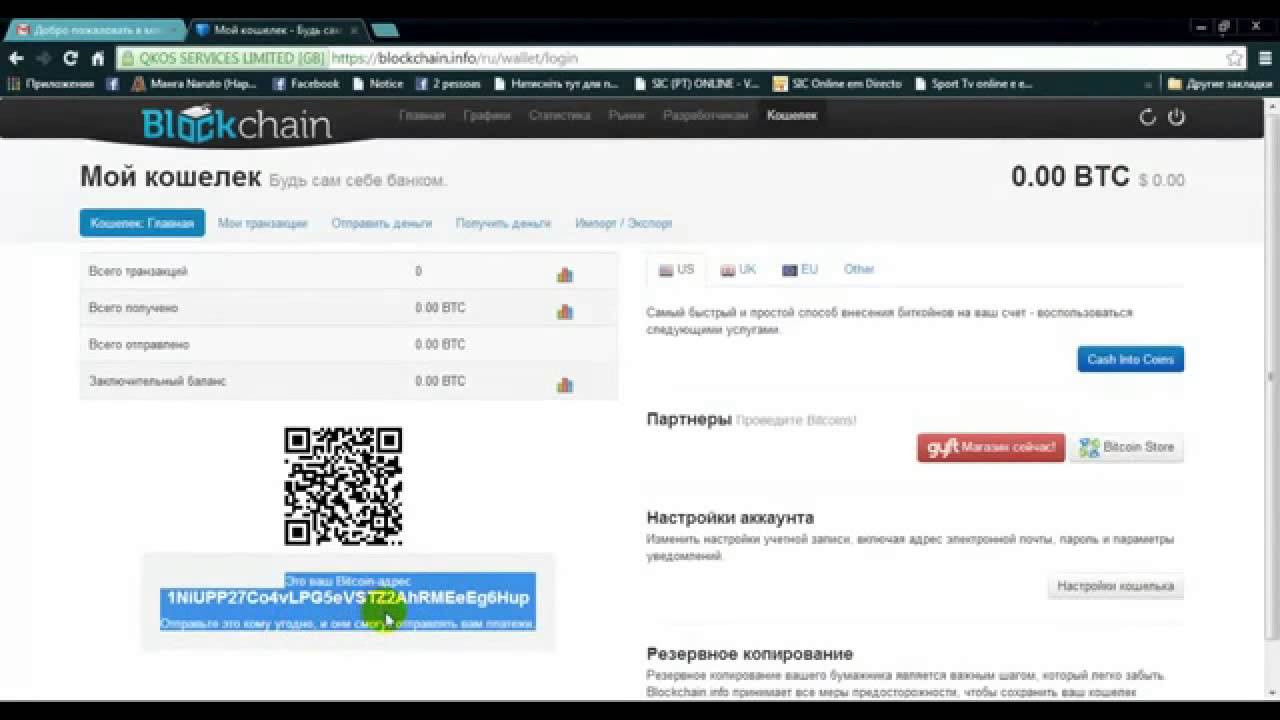

Взлом ваших устройствФизические кошельки могут быть потеряны и украдены. То же самое касается и цифровых кошельков, особенно тех, которые содержат криптовалюту. Безопасность кошелька состоят из двух ключей:

- Публичный ключ: похожий на номер банковского счета, которым вы делитесь для получения средств.

- Личный ключ: код безопасности, используемый для вывода средств.

Если ваш личный ключ украден, он эквивалентен потере кредитной или дебетовой карты с PIN-кодом, написанным на обратной стороне. Нет необходимости объяснять, что произойдет с вашим аккаунтом дальше.

Хранение ваших личных ключей в Интернете, скажем, в файле на вашем компьютере — не очень мудрая идея. Если хакеры получат доступ к вашему компьютеру, они смогут легко найти файл и использовать его.

По этой причине специалисты по безопасности всегда советуют хранить ваши личные ключи в бумажном виде. Хоть клочок бумаги не кажется самым надежным способом хранения ключей.

В некоторых случаях, услуги кошельков, таких как Crypterium, Wirex или Blockchain.com будет хранить ваши личные ключи для вас, избавляя вас от необходимости справляться с этим самостоятельно. Очевидно, что вы должны доверять свои ключи только авторитетным провайдерам, таким как упомянутые выше

2. Отправка фишинговых электронных писемВ настоящее время мы получаем много писем в день. Хакеры знают об этом и имеют инструменты, чтобы использовать это против вас. Фишинговая электронная почта состоит из письма, якобы приходящего от службы, с которой вы, скорее всего, знакомы, и запрашивающего у вас данные для выполнения определенных операций.

Если вы используете службу кошелька, как Wirex, хакеры могут отправить электронное письмо, выдавая себя за представителя компании и прося вас поделиться некоторыми личными данными, и порой даже в лоб попросить ваш пароль. В то время как некоторые из вас могут понять, что официальный представитель никогда не будет запрашивать такую информацию, другие могут попасть в ловушку и предоставить информацию.

В то время как некоторые из вас могут понять, что официальный представитель никогда не будет запрашивать такую информацию, другие могут попасть в ловушку и предоставить информацию.

Помните, что личные ключи похожи на PIN-коды. Ни один официальный представитель банка не позвонит вам или не отправит электронное письмо с просьбой предоставить такую информацию. Если вы получите подобное сообщение, свяжитесь с официальными представителями и сообщите об этом как можно скорее.

Все дело в данных. И хакеры постоянно пытаются разными способами достать их. Кейлоггеры — это вредоносные программы, которые записывают каждый вводимый на вашем компьютере или мобильном устройстве пароль или PIN-код, а затем передают их хакерам.

Если вредоносная программа попадает на ваше устройство, то она становится шлюзом для хакеров, чтобы получить доступ к вашим личным ключам. Но… как они вообще попадают на ваше устройство? Ну, есть три способа заразиться от кейлоггера:

- Email: убедитесь, что ваша антивирусная система сканирует все вложения.

- Запуск зараженного программного обеспечения с определенного сайта или торрента.

- Вставка зараженного USB на вашем персональном компьютере или устройстве

Хакеры пойдут на любой шаг, чтобы украсть крипто-валюту. Поддельные приложения — отличный пример того, как далеко они готовы зайти. Недавнее исследование показало, что несколько приложений на Google App Store выдают себя за Trezor, популярную службу кошельков в криптовалюте.

Исследование показало, что поддельные мобильные приложения, маскирующие официальный кошелек, используют схожие названия и включают в себя убедительные маркетинговые баннеры, чтобы не только обмануть пользователей, но и получить зеленый свет от платформы Google и избежать получения запрета.

Полезным советом, чтобы избежать попадания в эту ловушку, является загрузка приложения прямо с официального сайта службы кошелька. Например, Crypterium Wallet запрашивает номер вашего телефона, чтобы отправить вам безопасную ссылку, которая приведет вас в магазин приложений.

Хорошо. Представьте себе: вы являетесь небольшим инвестором и ищете перспективную компанию в крипто-валютном пространстве. Внезапно, представитель этой компании обращается к вам, чтобы рассказать об эксклюзивном предпродажном предложении. Звучит как сделка, не так ли?

Выдавать себя за компании, крипто-валютную биржу или человека к этому причастному — один из наиболее распространенных способов, на которые полагаются хакеры, чтобы получить доступ к вашим средствам.

Почему? Скажем так, легче обмануть кого-то, чем взломать компьютерную систему. В данном конкретном случае, мошенники не заинтересованы в взломе вашего счета, а просто с помощью социальной инженерии они убедят вас перевести X биткойнов на определённый адрес.

Более изощрённые хакеры создают веб-сайты, чтобы вы могли войти в систему и визуализировать свои «инвестиции». Затем вас попросят поделиться данными для доступа к определённым льготам и т. д.

д.

Подобно кейлоггерам, трояны могут войти в ваш компьютер и следить за вашим поведением. Воруя все, что напоминает пароль от кошелька.

Трояны — это не совсем новая вещь. И скорее всего, вы уже знаете, как предотвратить заражение ваших устройств. Регулярные антивирусные проверки, загрузка файлов из защищенных источников и т.д.

Если крипто-валютный троян получает доступ к вашему устройству и идентифицирует ваши ключи, то пиши пропало… У него появляется куча способов украсть ваши средства.

7. Установка расширений браузераОт AdBlock-а до проверки грамматики, расширения браузера делают нашу жизнь проще во многих отношениях. Но их скрытый характер также создает потенциальную угрозу вашей безопасности.

Существует множество вариаций расширений. Которые, помимо предоставления ожидаемого сервиса, также отслеживают и копируют данные для хакеров. Поэтому в следующий раз, когда вы дадите доступ к расширению. Проверьте компанию или разработчика, стоящего за ним. И дважды проверьте отзывы и комментарии.

Проверьте компанию или разработчика, стоящего за ним. И дважды проверьте отзывы и комментарии.

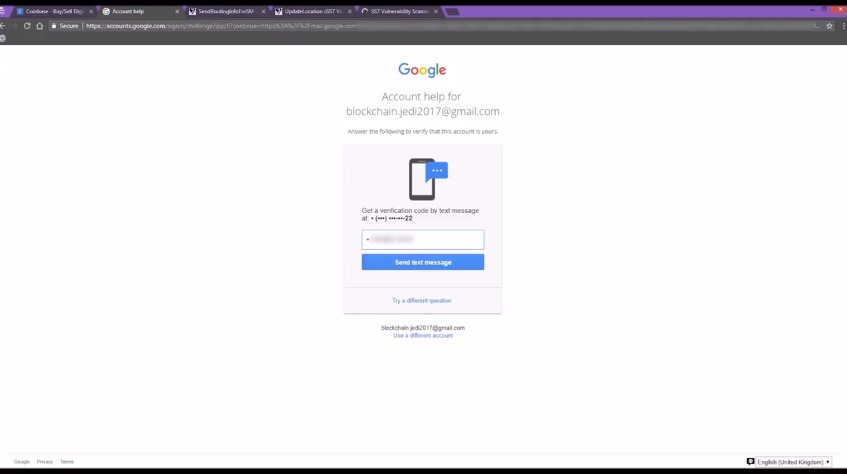

Двухфакторная аутентификация, или 2FA, является дополнительным уровнем безопасности, который доверяют поставщики кошельков, такие как Crypterium, чтобы убедиться, что реальные пользователи стоят за определенными транзакциями или операциями. Например, если вы хотите вывести средства со своего счета на внешний кошелек или банковскую карту, вам потребуется ввести код безопасности, отправленный на указанный вами адрес электронной почты или с помощью текстового сообщения.

Несмотря на то, что это остается чрезвычайно эффективным способом защиты клиентов от мошеннических действий, бывали случаи, когда хакеры находили способы обойти 2FA. По этой причине крайне важно всегда следить за полученными уведомлениями.

9. Публикация поддельных объявленийМногие крипто-валютные компании не могут размещать рекламу в Google, Yandex или Twitter. Лишь немногим уважаемым фирмам это разрешено.

Лишь немногим уважаемым фирмам это разрешено.

Тем не менее, некоторые мошеннические компании могут найти способ обойти это и запустить недолговечные кампании, ориентированные на людей, желающих купить или продать криптовалюту.

Общим красным флагом являются смехотворные комиссии или другие заманчивые услугами. Как правило Google, Yandex или Twitter, всегда идут навстречу лицензированным компаниям, а не навстречу неизвестным провайдерам.

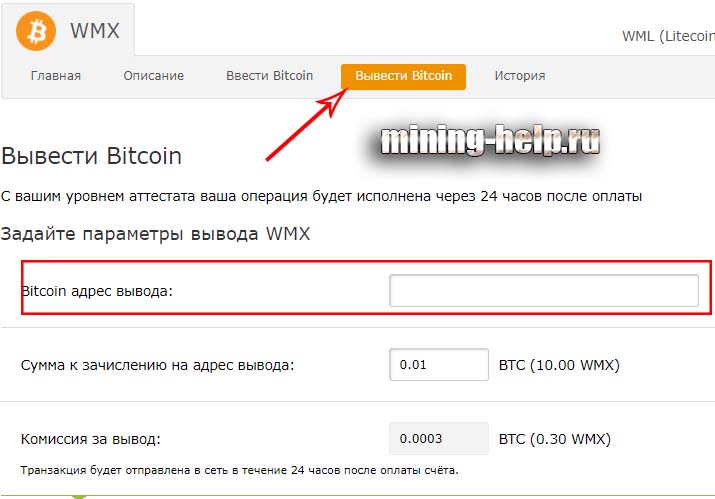

10. Изменения в вашем буфере обменаРозничные торговцы, которые принимают прямые платежи в криптовалюте, как правило, делятся своим адресом кошелька на своем сайте. Чтобы вы могли скопировать и вставить его в свой кошелек для перевода денег. Но что, если есть вредоносная программа, которая портит эту простую операцию и вместо того, чтобы вставить адрес продавца, вводит чужой адрес.

Этот тип вредоносных программ — не новое изобретение. Программа под названием CryptoShuffler, как сообщается, украла более 150 тысяч долларов, сделав именно это. Самый простой способ — дважды проверить адрес, который вы вставляете. Хотя на самом деле это не очень привлекательная задача.

Самый простой способ — дважды проверить адрес, который вы вставляете. Хотя на самом деле это не очень привлекательная задача.

Автор: Кирилл Рудин, аналитик Freedman Сlub Crypto News

0 0 голос

Рейтинг статьи

С кошелька, который пытались взломать много лет, вывели 69 369 биткоинов

Знаменитый биткоин-кошелек, содержащий практически 1 миллиард долларов в BTC, и который на протяжении многих лет был лакомой целью для хакеров со всего мира, был опустошен после нескольких лет отсутствия активности. Был ли этот перевод средств результатом успешного взлома или это игра неизвестного ходлера?

Один из самых известных биткоин-кошельков в среде хакеров и охотников за сокровищами сегодня ночью, 4 ноября, был опустошен. Кто-то переместил 69 369 BTC из старого кошелька на новый адрес в формате SegWit (более современный формат адресов). При этом сам кошелек по-прежнему остается загадкой: никто не знает, кому он принадлежит, кто перевел средства и главное почему.

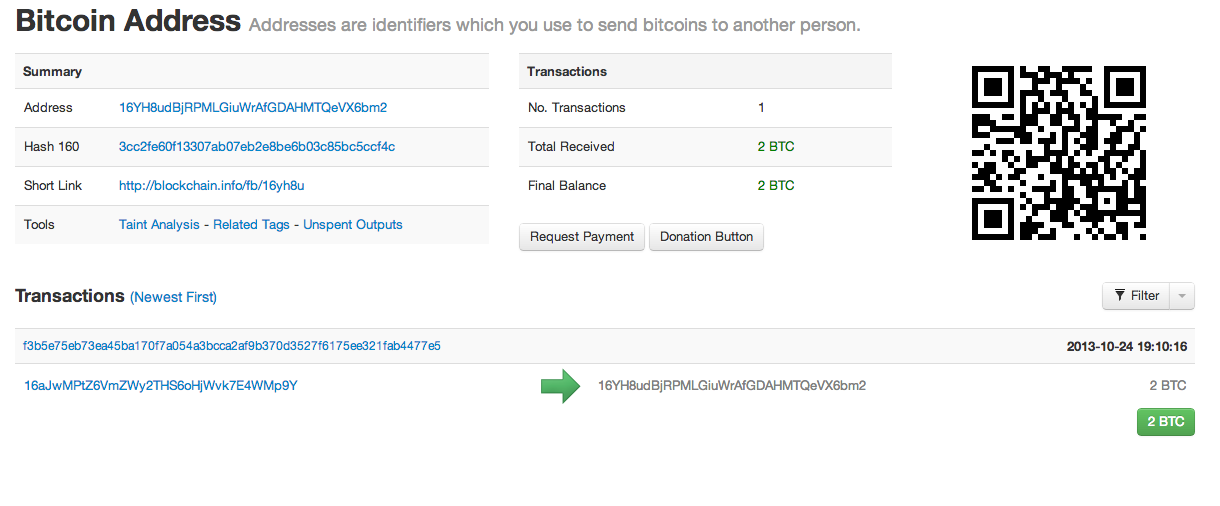

Адрес 1HQ3Go3ggs8pFnXuHVHRytPCq5fGG8Hbhx был четвертым по размеру BTC-адресом. Изображение: Bitinfocharts

4 ноября 2020 года, 69 369 BTC были перемещены с адреса 1HQ3Go3ggs8pFnXuHVHRytPCq5fGG8Hbhx на адрес bc1qa5wkgaew2dkv56kfvj49j0av5nml45x9ek9hz6. Комиссия при этом составила всего 0,00087980 BTC (около 12 долларов), что многое говорит о преимуществах использования криптовалюты для перевода больших сумм денег. На момент написания материала сумма транзакции была эквивалентна 972 миллионам долларов.

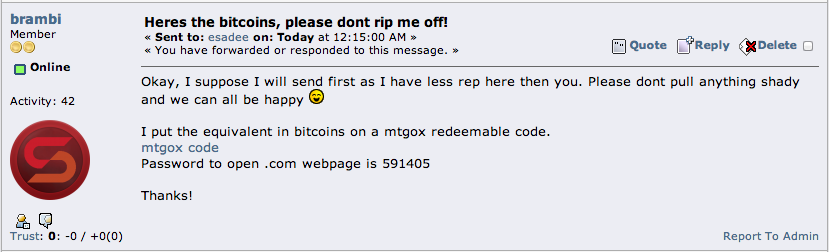

Прекрасная мечта о взломе биткоин-кошелькаВзлом биткоин-кошелька с использованием грубой силы маловероятен. Тем ни менее статистика по-прежнему не мешает многим людям мечтать о выигрыше джекпота в лотерее. Поэтому всегда находятся и те, кто наплевав на статистическую вероятность пытаются взломать те или иные биткоин-кошельки, предвкушая огромный куш.

Surprising Fact about Bitcoin:

Bitcoin private keys are integers between 1 and 10^77

If you were able to make a trillion guesses per second, you’d have to guess for about 3.33) лет, чтобы найти закрытый ключ от конкретного биткоин-адреса.»

Данный кошелек долгое время активно продавался хакерами на специализированных площадках. А в прошлом году файл .dat кошелька и вообще попал в открытый доступ, будучи размещенным на популярном криптовалютном форуме BitcoinTalk. В связи со случившимся, есть два возможных сценария произошедшего:

Реалистичный сценарий: владелец кошелька, зная о нездоровой активности вокруг своих средств, решил переместить свой тайник в «безопасную гавань» и сменить кошельки. Это уже происходило ранее с несколькими кошельками из «эры Сатоши», перемещающими токены после многих лет бездействия.

Голливудский сценарий: какой-то счастливчик получил доступ к кошельку. Возможно это произошло в результате перебора и грубой силы, а может взлом был произведен каким-нибудь квантовым компьютером (к варианту про квантовый компьютер прилагается шапочка из фольги).

Оба сценария удивительны, но они действительно многое говорят об эре Биткоина.

Способность противостоять атакам в течение десятилетий является признаком проверенной временем безопасности, а возможность перемещать миллионы и миллиарды долларов за считанные минуты за крошечные деньги — функция, которая может помочь Биткоину получить еще большую ценность в будущем.

По мнению Алона Гала, технического директора компании по расследованию киберпреступлений Hudson Rock, «голливудский сценарий» следует воспринимать серьезно. Есть рынок для всего, даже для бездействующих кошельков. Возможность взлома пароля файла .dat — а не закрытого ключа, для многих кажется более привлекательной возможностью.

Get this — there is a Bitcoin wallet with 69,000 Bitcoins ($693,207,618) that is being passed around between hackers/crackers for the past 2 years for the purpose of cracking the password, no success so far.

I have the wallet, @Google hook me up with a quantum computer please. pic.twitter.com/GcIqH7kN98

— Alon Gal (Under the Breach) (@UnderTheBreach) September 8, 2020

Существует вероятность, что хакеру, имеющему доступ к файлу .

dat кошелька, действительно каким-то образом удалось взломать его пароль, восстановив доступ к кошельку и его закрытым ключам. Звучит безумно, но кто его знает.

«Невероятно — кто-то смог взломать пароль биткоин-кошелька, о котором я сообщил совсем недавно и потратить 1000000000 долларов, которые были внутри него!»

UNBELIEVABLE — Someone was able to crack the password of the Bitcoin wallet I reported on only a short time ago and spend the $1,000,000,000 that was inside it!https://t.co/cEcdGcYzfI pic.twitter.com/XfBbkj1mHJ

— Alon Gal (Under the Breach) (@UnderTheBreach) November 3, 2020

В независимости от того, кто стоит за переводом, хакер или заинтересованный владелец, трейдеры могут только молиться о том, чтобы монеты и дальше оставались в безопасности в их новом доме, и не выбрасывались на рынки. Сейчас для быков было бы крайне плохо, если бы кто-то решил распродать один из крупнейших биткоин-тайников в мире.

Будь в курсе! Подписывайся на Криптовалюта.Tech в Telegram.

Обсудить актуальные новости и события на ФорумеВзломать биткоин? Трудно, но все-таки возможно

До недавнего времени все взломы, кражи и скамы в сфере криптовалют, так или иначе, были связаны с уязвимостью инфраструктуры — криптовалютных бирж, кошельков и сервисов. Но что будет, если взломают защиту основы основ — блокчейна биткоина.

По словам главы криптовалютной биржи Coinbase, Брайана Армстронга, вероятность, что кто-то найдет математическую уязвимость в системе криптографии в основе блокчейне биткоина, крайне мала, но риск все-таки есть. Более того, Филип Мартина, главы отдела безопасности в Coinbase, считает, что проблема куда серьезнее. [Forbes]

«Математическая уязвимость? В этом случае развал биткоина — это последнее, что будет нас беспокоить. Речь идет о цифровом апокалипсисе и коллапсе всего интернета», — уверен Мартин.

Дело в том, что шифрование лежит в основе всех цифровых процессов, протекающих в интернете. Триллионы долларов ежедневно текут по электронным сетям, защищенным шифрованием. Поэтому, если хакеры найдут уязвимость в системе шифрования, проблема окажется значительно глубже, чем воровство цифровых активов (совокупная рыночная капитализация всех криптовалют в обращении на момент написания статьи составляет 284 млрд долларов).

Итак, какие факторы риска могут оказаться фатальными для биткоина.

Ошибка в реализации

Биткоин основан на принципах эллиптической криптографии (ECC). До настоящего времени никому не удавалось найти уязвимость в исходном коде первой криптомонеты, однако, обойти эту защиту на самом деле не так уж и трудно. Японская корпорация Sony и американская Microsoft знают об этом не понаслышке. Обе компании пострадали, потому что хакеры нашли лазейки в реализации системы защиты с использованием ЕСС. Например, чтобы бесплатно играть в игры на PlayStation, достаточно было знать два валидных кода и немного алгебры на уровне старших классов средней школы.

Биткоин безуспешно пытаются взломать уже 11 лет, но нет никаких гарантий, что рано или поздно кто-то не наткнется на уязвимость в коде.

Человеческий фактор

На самом деле, чтобы украсть у кого-то биткоины, можно вообще не знать алгебру и даже не помнить таблицу умножения. Достаточно обладать даром убеждения и лгать без зазрения совести. По словам Джейми Армстеда, вице-президента банковского консорциума, управляющего платежной сетью Zelle, его беспокоят не хакерские атаки, а фишинг.

Например, фальшивые электронные письма на почту корпоративного казначея, или голосовые команды, позволяющие получить контроль над вашим устройством. Не говоря уже об угрозах перехвата сообщений на пути от отправителя к получателю. Специалисты в области кибербезопасности постоянно работают над улучшением протоколов коммуникации, но они все равно остаются слабым звеном.

Может ли какая-нибудь масштабная дезинформация заставить большинство нод в сети биткоин одновременно совершить фатальную ошибку? Тут нужен какой-то очень хитроумный обман, но потенциально такое возможно.

Высшая математика

Методы шифрования в целом выглядят надежными и достаточно хорошо изученными. Однако нужно понимать, что это не доказанная надежностью. Не исключено, что кто-то может найти частный случай, который разрушит всю стройную картину.

Простой пример: французский математик Ферма сделал простое предположение относительно экспонент двух чисел, которое казалось правильным, но было недоказуемым. Три сотни лет люди безуспешно пытались доказать его. И вот не так давно это удалось — отчасти благодаря эллиптическим кривым.

Квантовые компьютеры

Квантовые компьютеры теоретически способны сократить время, необходимое на дешифровку кода, с миллиардов лет до часов. В октябре прошлого года Google посеял панику среди криптографов, заявив о достижении квантового превосходства: экспериментальному устройству за 200 секунд выполнить вычисления, на которые у обычного компьютера ушли был 10 тыс. лет. Эксперты IBM утверждают, что Google мастер на квантовые преувеличения.

Но как бы там ни было вектор движения понятен. Не исключено, что лет через десять то, что сейчас возможно лишь в теории, станет реальностью.

Все время с момента создания биткоина криптовалютная отрасль подвергалась нападкам хакеров, скаммеров, мошенников всех сортов и мастей. В будущем ничего не изменится — биржи будут взламываться, люди будут обманываться, системы защиты ломаться. Вероятность большого коллапса, способного разрушить всю систему, невелика. И тем не менее она существует.

Дисклеймер

Вся информация, содержащаяся на нашем вебсайте, публикуется на принципах добросовестности и объективности, а также исключительно с ознакомительной целью. Читатель самостоятельно несет полную ответственность за любые действия, совершаемые им на основании информации, полученной на нашем вебсайте.Хакеры безуспешно пытаются взломать кошелек, который может хранить 69 370 биткоинов

В течение как минимум года хакеры пытаются взломать биткоин-кошелек с адресом, который хранит 69 370 BTC, пишет Motherboard.

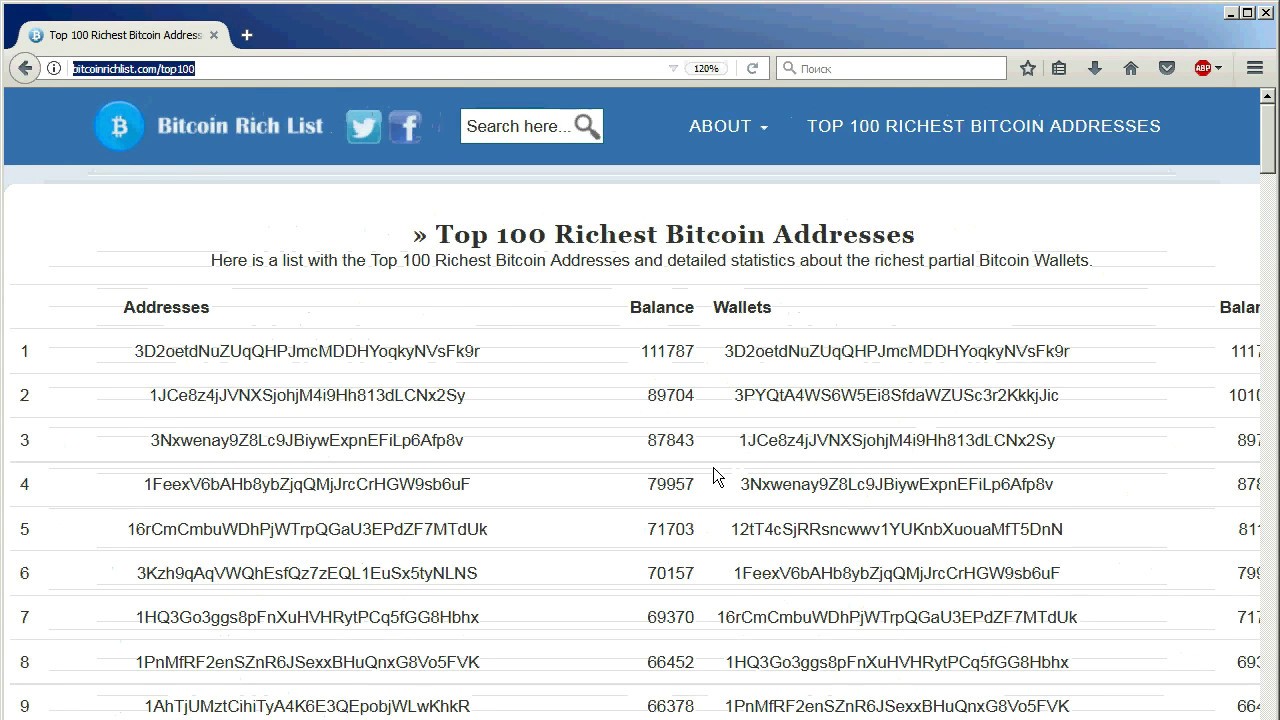

Этот адрес ― 1HQ3Go3ggs8pFnXuHVHRytPCq5fGG8Hbhx ― занимает седьмое место в рич-листе биткоина.

В понедельник, 7 сентября, Алон Гэл, технический директор компании Hudson Rock, которая специализируется на расследовании киберпреступлений, сообщил о том, что файл кошелька рекламируется на популярном хакерском форуме RaidForums.

«Кража биткоин-кошельков у жертв по всему миру является общей целью киберпреступников. Кошельки, как правило, защищены надежными паролями. Киберпреступник с украденным кошельком, которому не удается взломать пароль, может продать его хакерам с доступом к большим GPU-мощностям», ― сказала Гэл в комментарии для Motherboard. «Этот биткоин-кошелек, по всей видимости, уже долгое время находится в обращении, и тем, кто пытается его взломать, не везет».

Тем не менее, нет никакой гарантии того, что файл кошелька (wallet.dat) действительно хранит биткоины. Возможно, кто-то подделал кошелек так, чтобы у него был публичный адрес 1HQ3Go3ggs8pFnXuHVHRytPCq5fGG8Hbhx, но не закрытый ключ, который нужен для получения доступа к биткоинам.

«Файл wallet.dat можно подделать так, что он будет отображать высокий баланс», ― сказал в комментарии для Motherboard создатель сервиса Wallet Recovery, который за определенную плату расшифровывает кошельки с утерянными паролями. «Файл кошелька содержит пары открытого адреса и зашифрованного закрытого ключа. Можно редактировать файл и заменить адрес в одной из пар ключей».

Без расшифровки невозможно узнать, действительно ли этот кошелек хранит монеты. По мнению экспертов, взломать его может быть практически невозможно.

Это связано с тем, что кошелек, вероятно, защищен длинным и уникальным паролем, а файл wallet.dat зашифрован с использованием двух алгоритмов ― AES-256-CBC и SHA-512 ― которые обрабатываются очень медленно. Это сильно усложняет взлом методом полного перебора. Другая компания, которая предоставляет услуги по восстановлению кошелька, в своем блоге пишет, что кошелек, который имеет «пароль длиной более 15 символов, в котором используются верхний/нижний регистр, числа, специальные и иностранные символы, невозможно будет взломать перебором в течение жизни».

«Я думаю, что это чертовски рискованно. Для взлома нужен довольно слабый пароль. Или кому-то очень сильно повезет. Я бы точно не стал тратить на это ресурсы», ― сказал Джереми Госни, основатель и генеральный директор компании Terahash.

В поисках способа освободить биткоины на сумму $300 000 из старого файла ZIP / Хабр

Между человеком и его криптовалютой стояло несколько квинтиллионов вариантов ключей расшифровки

В октябре Майкл Стэй получил с LinkedIn странное сообщение. Некий незнакомец потерял доступ к приватным ключам своей криптовалюты и попросил у Стэя помощь в возвращении доступа к его $300 000.

Было не так уж и удивительно, что «Чувак», как называет его Стэй, нашёл бывшего специалиста по безопасности из компании Google. Девятнадцать лет назад Стэй опубликовал работу с детальным описанием технологии взлома зашифрованных ZIP-файлов. Чувак купил в январе 2016 года биткоинов на сумму порядка $10 000, задолго до бума криптовалют.

Он зашифровал приватные ключи в ZIP-файле и забыл пароль. И теперь он надеялся, что Стэй может помочь ему взломать его.

На прошедшей недавно конференции Defcon Стэй описал свои эпичные попытки сделать это.

ZIP – популярный формат файлов, используемый для сжатия больших файлов без потерь – как небольшой чехол с тесьмой может вместить ваш спальный мешок. Известно, что многие варианты реализации формата ZIP имеют проблемы с безопасностью – до того, что прошлым летом даже один американский сенатор обратился в Национальный институт стандартов и технологий с целью исследования этого вопроса. «Если мы успешно отыщем этот пароль, я вас отблагодарю», — написал Чувак со смайликом в конце. Проведя первичный анализ, Стэй оценил что взлом файла обойдётся в $100 000. Чувак принял предложение – всё-таки прибыль должна получиться большой.«Давно я так не развлекался. Каждое утро я с радостью шёл на работу и боролся с этой проблемой», — говорит Стэй, в настоящее время работающий техническим директором фирмы Pyrofex, занимающейся технологиями блокчейна.

«Шифрование ZIP несколько десятилетий назад разработал криптограф-непрофессионал – поэтому то, что оно так долго продержалось, довольно примечательно». Однако если некоторые ZIP-файлы можно взломать при помощи готовых утилит, то Чуваку удача не улыбнулась.

В частности поэтому за работу попросили так много. Новые поколения программ ZIP используют авторитетный и надёжный криптостандарт AES, а старые версии, одну из которых использовал Чувак — Zip 2.0 Legacy, который часто можно взломать. Степень сложности, однако, зависит от его реализации. «Одно дело – сказать, что стандарт поломанный, но реально его взломать – это совершенно другой вопрос», — говорит криптограф Мэтью Грин из университета Джонса Хопкинса.

Помочь Стэю с его подходом могло лишь небольшое количество подсказок. У Чувака до сих пор был ноутбук, который он использовал для создания зашифрованного ZIP – что подтверждало его право на владение этими биткоинами, а также давало Стэю информацию о том, какую именно программу ZIP и какой версии использовали для шифрования.

Ему также было известно время создания файла, которое ПО Info-ZIP использует для своей криптографической схемы. Огромное количество возможных паролей и ключей шифрования Стэй смог уменьшить до нескольких квинтиллионов.

Для проведения атаки такого масштаба нужно было арендовать облачные мощности для обработки графики. Стэй обратился к Нэшу Фостеру, директору Pyrofex, чтобы тот написал код для криптоанализа и запустил его на GPU общего назначения от Nvidia Tesla. По мере углубления в проект Стэй сумел уточнить атаку и уменьшить время работы программы, требовавшееся для достижения результата.

«Изначально мы предполагали, что пару месяцев будем разрабатывать программу, а потом она будет работать ещё несколько месяцев, — рассказал Фостер журналу Wired. – В итоге Майк сумел более эффективно провести криптоанализ, и мы больше времени потратили на разработку атаки, а на работу у программы ушла всего неделя. Это сэкономило Чуваку уйму денег на аренде инфраструктуры. Лет десять назад это было бы невозможно сделать без сборки специального оборудования, а стоимость проекта, вероятно, превысила бы стоимость его биткоинов».

Однако вопрос того, сработает ли это перемалывание цифр на GPU, всё ещё оставался открытым. После нескольких месяцев труда над этой задачей Стэн, наконец, был готов попробовать. Чувак не предоставил Стэю и Фостеру весь файл целиком – он, вероятно, не доверял им, считая, что они могут украсть его криптовалюту, взломав ключи. Благодаря особенностям реализации шифрования в ZIP он мог предоставить Стэю и Фостеру только зашифрованные заголовки – информационные записи, касающиеся содержимого файла – не передавая его основное содержимое. К февралю, через 4 месяца после первого сообщения с LinkedIn, они подготовили программу и начали атаку.

Она проработала 10 дней и не справилась. Позднее Стэй писал, что «был убит горем».

«До этого мы встречались с разными багами, но на всех тестах, что я прогонял у себя на ноутбуке, всё работало отлично, — говорит он. – Если это и была ошибка, она должна была быть какой-то очень уж хитрой, и я беспокоился, что на её поиски у нас уйдёт много времени».

Не помогал и тот факт, что в феврале стоимость биткоинов начала падать, а вместе с ней – и стоимость файла. Чувак очень беспокоился.

Стэй прошерстил всю программу, беспокоясь о наличии в ней какого-либо неверного предположения или скрытых ошибок. Но затем ему в голову пришла новая идея о том, с какого случайного начального значения [seed] можно начать работу генератора случайных чисел, используемого в их программе. Чувак тоже просмотрел тестовые данные и заметил ошибку, которая возникала, если GPU не обрабатывал правильный пароль при первом проходе. Стэй и Фостер исправили ошибку. Сделав два этих исправления в программе, они были готовы начать заново.

«Бах! И из файла выскочила куча биткоинов», — говорит Фостер. «Мы вздохнули с облегчением», — добавляет Стэй.

В итоге стоимость аренды инфраструктуры составила $6000 — $7000 вместо изначально предполагавшихся $100 000, говорит Фостер. Чувак заплатил вчетверо меньше, чем ожидал.

«Сделка для него получилась отличной, — говорит Фостер.

– Такого рода проекты встречаются редко. Если бы у него была немного другая ситуация, если бы он использовал более свежую версию ZIP, это было бы невозможно сделать. Но в данном конкретном случае мы могли что-то сделать».

Стэй говорит, что после публикации технического описания проекта в апреле к нему обратилось несколько людей с просьбами восстановить пароли к их биткоин-кошелькам. К сожалению, это распространённая проблема. Даже в редакции Wired с этим сталкивались. Но атака на ZIP не имеет ничего общего с кошельками для криптовалют — у них иногда могут быть взламываемые недостатки, но они созданы при помощи надёжного современного шифрования.

И всё же факт распространённости ZIP говорит о том, что у исследования Стэя и Фостера есть далеко идущие последствия.

«С точки зрения возни с криптографией это очень крутой проект, — говорит Грин. – Это одна из древних атак на устаревшую схему, и никто бы не подумал, что она ещё актуальна. Но, как ни удивительно, вся эта рухлядь ещё повсеместно распространена, поэтому эта тема очень актуальна.

А то, что в конце их ожидала куча денег – это вообще круто».

Всем бы нам так везло.

Можно ли взломать блокчейн? Топ 7 способов. Примеры [2020]

Блокчейн можно взломать, но зачастую это дорогостоящий и длительный процесс. Блокчейн можно взломать тремя основными способами: через протокол, через биржи (через кошельки людей), используя фишинг, а так же при помощи других классических онлайн-мошенничеств.

Новости полны историй людей, у которых украли криптовалюты. Это потому, что блокчейн не так безопасен, как все думают, или есть другая причина? Обо всем об этом мы раскажем Вам далее в статье.

Блокчейн можно взломать?

Это отличный вопрос, который состоит из множества частей. Вот почему мы разбили его на категории, чтобы лучше объяснить уязвимости безопасности в основе этой новой технологии.

Протокол

Консенсусный протокол — это, по сути, набор правил, который сообщает криптовалюте, как работать. Поскольку разные сети имеют разные протоколы, уязвимости могут различаться, и некоторые взломы не применимы ко всем криптовалютам.

Тем не менее, ниже приведены четыре наиболее широко обсуждаемых варианта.

Атака Сивиллы

Атака Сивиллы (Sybil) происходит, когда большое количество узлов контролируется одной стороной и использует эту мощность для заполнения сети плохими или мошенническими транзакциями.

К счастью, большинство криптовалют предназначено для предотвращения такого взлома. У Биткоина его алгоритм Proof-of-Work сделал бы такую атаку невероятно дорогой для одного хакера. До сих пор никому не удалось успешно провести атаку Сивиллы на крупную криптовалюту.

Термин «Атака Сивиллы» назван в честь известной книги по психологии, опубликованной в 1973 году с таким же названием. Название относится к псевдониму, который дан женщине со сложным расстройством личности.

Маршрутизация Атаки

Для работы с криптовалютой необходимо использовать интернет, а интернет-провайдеры (ISP) являются посредниками, через которые проходит большая часть мирового онлайн-трафика.

При атаке с использованием маршрутизатора хакер перехватывает данные при их отправке провайдеру.

После того, как они вошли, хакер может разделить сеть на разделы.

Согласно исследованию, проведенному ETHZurich, всего 13 провайдеров размещают 30% Биткойн-сетей, а 3 провайдера маршрутизируют 60% всего трафика через сеть.

Создавая раздел, сеть блокчейна предполагает, что другие узлы вышли из системы и продолжают работать. Тем не менее, хакер может создать большое количество мошеннических транзакций на одной стороне раздела, так что, когда раздел выйдет из строя, более короткая цепочка (та, что с правдивыми транзакциями) будет отклонена сетью, эффективно узаконившейся поддельной.

Эти атаки распространены в Интернете, но до сих пор не было никаких известных атак такого рода на блокчейн.

Прямой отказ в обслуживании

Чаще всего встречается в интернете прямые отказы в обслуживании или DDoS-атаки наводняют сервера или узел огромными объемами трафика, не позволяя реальным запросам получать информацию, что приводит к сбою службы.

В криптовалюте субъект может попытаться отключить узел, создав тысячи поддельных транзакций.

Тем не менее, сеть Биткойн довольно хорошо защищена, когда дело доходит до DDoS-атак.

Чтобы хакер мог создать достаточно транзакций, он должен будет заплатить за каждую из них плату за майнинг, что делает ее невероятно дорогой. Поскольку Биткойн был первым блокчейном, многие другие сети приняли аналогичные протоколы безопасности, что делает эту атаку труднее.

Атаки 51%

Атака 51% происходит, когда майнер контролирует 51% всей мощности хеширования в сети. Это означает, что злоумышленник сможет проводить атаки с двойными тратами, а это означает, что пользователь может дважды отправить криптовалюту без ведома сети.

Однако такого рода атаки более вероятны в небольших сетях, где стоимость захвата более доступна, чем в более крупных сетях, таких как Биткойн.

Пример атак 51%:

- В августе 2016 года блокчейны Krypton и Shift подверглись атаке 51%

- В апреле 2018 года криптовалюта Verge подверглась нескольким атакам 51%

- Так же атаке подвергались такие криптовалюты, как: Monacoin, Bitcoin Gold, Horizen и другие

Подробнее читайте об этом в нашей статье.

Биржи

Биржи — это места, где пользователи покупают и продают свои криптоактивы. В настоящее время крупнейшие в мире биржи централизованы.

Это делает их особенно уязвимыми для атак, поскольку хакер должен обойти только несколько уровней безопасности, чтобы получить доступ ко всей базе данных, где хранится криптовалюта пользователей.

На нашем YouTube канале было несколько обзоров про взломы бирж. Подписывайтесь, что бы быть в курсе всех новостей и событий из мира криптовалют и майнинга!

Большинство крипто-краж происходит на биржах. В 2017 году, по данным криптозащитной компании CipherTrace, с бирж было украдено 266 миллионов долларов в криптовалюте. В первой половине 2018 года — это число превысило 700 миллионов долларов в криптовалюте.

Децентрализованные биржи предлагают более безопасный вариант хранения в отличии от централизованных, но еще не достигли того же уровня принятия, что и их централизованные коллеги, так как менее удобны и понятны.

Кошельки

Кошельки, которые владельцы криптовалют используют для хранения криптовалют, могут быть подвержены атакам. Тем не менее, большинство потерь происходит из-за человеческой ошибки, нежели из-за хакеров.

Однако мы категорически Вам не советуем хранить на одной системе (на 1 компьютере) надёжные кошельки, типа: Bitcoin, Ethereum, Litecoin и так далее с кошельками от малоизвестных монет!Почему? Все просто, бывали случаи, когда криптовалюта создавалась с целью обокрасть пользователей. Люди скачивали эти кошельки на ПК на котором хранятся другие кошельки и этот кошелек от малоизвестной монеты воровал приватные ключи других кошельков!

Узнайте все про кошельки (аппаратные, холодные, веб и другие), как их устанавливать, настраивать, обрезать и так далее.

Вывод

Как и любая новая технология, блокчейн имеет свои уязвимости. Тем не менее, проблемы безопасности блокчейна активно решаются сообществами, которые помогают их решать.

Уязвимость блокчейна больше связана с тем, как люди им используются, нежели чем тем, как он построен. По мере того как мы все лучше защищаем свою информацию, безопасность сети должна повышаться.

Как извлечь адреса и балансы кошелька Биткойн с веб-сайтов с помощью интерфейса командной строки SpiderFoot «Null Byte :: WonderHowTo

Хотя есть вполне законные причины для использования Биткойн, он также используется террористами, торговцами наркотиками и другими сомнительными людьми, которые нуждаются в расследовании. . Вот где появляется SpiderFoot, у которого есть интерфейс командной строки для поиска адресов биткойн-кошельков на веб-сайте и запроса связанных с ними балансов.

SpiderFoot — отличный инструмент для автоматизации OSINT (разведка с открытым исходным кодом), и существует две разные версии: бесплатный проект с открытым исходным кодом и SpiderFoot HX, платная услуга, которая стоит почти 800 долларов в год.Для нашего использования бесплатная версия подходит для исследования биткойн-кошельков и остатков, и нам не нужно запускать для этого веб-сервер, что необходимо при использовании SpiderFoot вне интерфейса командной строки.

Допустим, организация собирает средства с помощью биткойнов. Независимо от того, запрашивает ли пожертвование законная или нелегитимная организация, вы можете отслеживать ее эффективность, сначала обнаружив любые адреса биткойн-кошельков, связанные с доменом организации, путем очистки веб-сайта. Затем мы можем передать эти данные в запрос, чтобы узнать точный баланс в каждом общедоступном кошельке.

Требования

Чтобы использовать интерфейс командной строки SpiderFoot, вам потребуется установить Python 3, который предустановлен в новых системах Linux, macOS и Windows. Если это не так или у вас более старая версия Python, Python 3 достаточно легко загрузить и установить.

Шаг 1: Установите SpiderFoot

Мы не собираемся переходить на веб-сайт SpiderFoot, чтобы получить инструмент.

Вместо этого мы получим его из репозитория GitHub. У SpiderFoot есть много хороших применений помимо того, что мы делаем здесь сегодня, поэтому обязательно загляните на его GitHub, чтобы увидеть все остальное, что он может делать.В нем также есть список модулей, которые может использовать SpiderFoot, которые можно комбинировать и связывать вместе для выполнения очень конкретных поисковых запросов.

Позже мы будем использовать два модуля: один для поиска на веб-сайте адресов биткойнов, а другой для передачи этих адресов в запрос баланса. Но сначала, чтобы загрузить SpiderFoot через git, введите в терминале следующую команду clone.

~ $ git clone https://github.com/smicallef/spiderfoot.git Клонирование в «паутинку»... remote: Перебор объектов: 43, готово. удаленный: Подсчет объектов: 100% (43/43), готово. remote: Сжатие объектов: 100% (36/36), готово. удаленный: всего 20781 (дельта 17), повторно используется 18 (дельта 7), повторно используется пакет 20738 Прием объектов: 100% (20781/20781), 13.89 МиБ | 9,34 МБ / с, готово. Разрешение дельт: 100% (16727/16727), выполнено.Затем перейдите в его каталог и выполните распечатку ( ls ).

~ $ cd паутинка ~ / spiderfoot $ ls dicts модули sfcli.py static Dockerfile passwd sflib.py тест dyn README.md sf.py СПАСИБО generate-certificate requirements_test.txt sfscan.py ВЕРСИЯ ЛИЦЕНЗИЯ requirements.txt sfwebui.py log setup.cfg spiderfootВы можете увидеть файл requirements.txt, поэтому перед продолжением обязательно установите его с помощью pip3. Если вы этого не сделаете, есть вероятность, что SpiderFoot выйдет из строя, потому что у него нет всех зависимостей, необходимых для правильной работы.

~ / spiderfoot $ pip3 install -r requirements.txt По умолчанию пользовательская установка, потому что обычные пакеты сайта не могут быть записаны Требование уже выполнено: adblockparser> = 0.7 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 1)) (0.7) Требование уже выполнено: dnspython> = 1.16.0 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 2)) (2.0.0) Требование уже выполнено: exifread> = 2.1.2 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 3)) (2.3.2) Требование уже выполнено: CherryPy> = 18.0 в /home/kali/.local/lib/python3.8/site-packages (из -r requirements.txt (строка 4)) (18.6.0) Требование уже выполнено: cherrypy-cors> = 1.6 в /home/kali/.local/lib/python3.8/site-packages (из -r requirements.txt (строка 5)) (1.6) Требование уже выполнено: Mako> = 1.0.4 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 6)) (1.1.3) Требование уже выполнено: beautifulsoup4> = 4.4.1 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 7)) (4.9.3) Требование уже выполнено: lxml> = 4.6.1 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 8)) (4.6.1) Требование уже выполнено: netaddr> = 0.7.18 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 9)) (0.7.19) Требование уже выполнено: pysocks> = 1.7.1 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 10)) (1.7.1) Требование уже выполнено: запросы> = 2.20.0 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 11)) (2.24.0) Требование уже выполнено: ipwhois == 1.0.0 в /home/kali/.local/lib/python3.8/site-packages (из -r requirements.txt (строка 12)) (1.0.0) Требование уже выполнено: ipaddr> = 2.2.0 в /home/kali/.local/lib/python3.8/site-packages (из -r requirements.txt (строка 13)) (2.2.0) Требование уже выполнено: номера телефонов> = 8.12.9 в /home/kali/.local/lib/python3.8/site-packages (из -r requirements.txt (строка 14)) (8.12.13) Требование уже выполнено: pygexf> = 0.2.2 в /home/kali/.local/lib/python3.8/site-packages (из -r requirements.txt (строка 15)) (0.2.2) Требование уже выполнено: PyPDF2> = 1.26.0 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 16)) (1.26.0) Требование уже выполнено: stem> = 1.7.1 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 17)) (1.8.0) Требование уже выполнено: python-whois> = 0.7.1 в /home/kali/.local/lib/python3.8/site-packages (из -r requirements.txt (строка 18)) (0.7.3) Требование уже выполнено: secure> = 0.2.1 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 19)) (0.2.1) Требование уже выполнено: pyOpenSSL> = 17.5.0 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 20)) (19.1.0) Требование уже выполнено: python-docx> = 0.8.10 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 21)) (0.8.10) Требование уже выполнено: python-pptx> = 0.6.18 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 22)) (0.6.18) Требование уже выполнено: networkx> = 2.5 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 23)) (2.5) Требование уже выполнено: криптография> = 3.2.1 в / usr / lib / python3 / dist-packages (из -r requirements.txt (строка 24)) (3.2.1) Требование уже выполнено: publicsuffixlist> = 0.7.3 в /home/kali/.local/lib/python3.8/site-packages (из -r requirements.txt (строка 25)) (0.7.5) Требование уже выполнено: portend> = 2.1.1 в /home/kali/.local/lib/python3.8/site-packages (из CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (2.7.0) Требование уже выполнено: more-itertools в / usr / lib / python3 / dist-packages (из CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (4.2.0) Требование уже выполнено: файл zc.lock в /home/kali/.local/lib/python3.8/site-packages (из CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (2.0) Требование уже выполнено: cheroot> = 8.2.1 в /home/kali/.local/lib/python3.8/site-packages (из CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (8.4.7 ) Требование уже выполнено: jaraco.коллекции в /home/kali/.local/lib/python3.8/site-packages (из CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (3.0.0) Требование уже выполнено: httpagentparser> = 1.5 в /home/kali/.local/lib/python3.8/site-packages (из cherrypy-cors> = 1.6 -> - r requirements.txt (строка 5)) (1.9.0 ) Требование уже выполнено: soupsieve> 1.2 в / usr / lib / python3 / dist-packages (из beautifulsoup4> = 4.4.1 -> - r requirements.txt (строка 7)) (2.0.1) Требование уже выполнено: будущее в / usr / lib / python3 / dist-packages (из python-whois> = 0.7.1 -> - r requirements.txt (строка 18)) (0.18.2) Требование уже выполнено: tempora> = 1.8 в /home/kali/.local/lib/python3.8/site-packages (из portend> = 2.1.1-> CherryPy> = 18.0 -> - r requirements.txt (строка 4 )) (4.0.1) Требование уже выполнено: setuptools в / usr / lib / python3 / dist-packages (из zc.lockfile-> CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (50.3.0) Требование уже выполнено: jaraco.functools в /home/kali/.local/lib/python3.8/site-packages (из cheroot> = 8.2.1-> CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (3.0.1) Требование уже выполнено: шесть> = 1.11.0 в / usr / lib / python3 / dist-packages (из cheroot> = 8.2.1-> CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (1.15. 0) Требование уже выполнено: jaraco.text в /home/kali/.local/lib/python3.8/site-packages (из jaraco.collections-> CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (3.2 .0) Требование уже выполнено: jaraco.classes в /home/kali/.local/lib/python3.8/site-packages (из jaraco.коллекции-> CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (3.1.0) Требование уже выполнено: pytz в / usr / lib / python3 / dist-packages (из tempora> = 1.8-> portend> = 2.1.1-> CherryPy> = 18.0 -> - r requirements.txt (строка 4)) (2020.4 )Если у вас возникли проблемы с установкой с помощью приведенной выше команды, попробуйте сначала использовать apt update , а затем повторите попытку. Если у вас все еще есть проблемы, запустите команду, указав перед ней sudo .

Шаг 2: Убедитесь, что SpiderFoot работает

Теперь, когда SpiderFoot готов к работе, пора начать использовать его с аргументом командной строки для передачи информации, которую мы хотели бы вернуть.Из приведенного выше листинга вы увидите файл sf.py, и это основная программа, которую мы будем здесь использовать. Давайте попробуем запустить его, чтобы убедиться, что он работает:

~ / spiderfoot $ python3 ./sf.py Вы должны указать цель при работе в режиме сканирования. Попробуйте --help в качестве руководства.Если вы видите что-то еще, или если вы столкнетесь с ошибками сейчас или на более позднем этапе, вернитесь и переустановите файл requirements.txt с pip3 . Если это не сработает, установите его с помощью sudo , который должен исправить все отсутствующие модули.

Теперь давайте быстро просмотрим страницу справки, чтобы увидеть инструкции по использованию.

~ / spiderfoot $ python3 ./sfcli.py --help использование: sf.py [-h] [-d] [-l IP: порт] [-m mod1, mod2, ...] [-M] [-s TARGET] [-t тип1, тип2, ...] [-T] [-o tab | csv | json] [-n] [-r] [-S ДЛИНА] [-D DELIMITER] [-f] [-F FILTER] [-x] [-q] SpiderFoot 3.0: автоматизация разведки с открытым исходным кодом. необязательные аргументы: -h, --help показать это справочное сообщение и выйти -d, --debug Включить вывод отладки.-l IP: IP-адрес порта и порт для прослушивания. -m mod1, mod2, ... Модули для включения. -M, --modules Список доступных модулей. -s TARGET Цель для сканирования. -t тип1, тип2, ... Типы событий для сбора. -T, --types Список доступных типов событий. -o tab | csv | json Формат вывода. Вкладка по умолчанию. -n Удалять символы новой строки из данных. -r Включить поле исходных данных в вывод tab / csv. -S LENGTH Максимальная длина отображаемых данных. По умолчанию все данные показано.-D DELIMITER Разделитель для вывода CSV. По умолчанию,. -f Отфильтровать другие типы событий, которые не были запрошены с -т. -F ФИЛЬТР Отфильтровать набор типов событий. -x СТРОГОЙ РЕЖИМ. Включит только те модули, которые могут напрямую потребляют вашу цель, и если -t был указан только те события будут потребляться модулями. Это отменяет -t и опции -m. -q Отключить ведение журнала.Шаг 3. Сканирование биткойн-адресов и остатков

Теперь давайте посмотрим на биткойн-адрес и баланс кошелька, которые мы удаляем с веб-сайта. Для этого нам нужно связать пару вещей вместе. И здесь в игру вступают модули.

~ / spiderfoot $ python3 ./sf.py -m sfp_spider, sfp_bitcoin, sfp_blockchain -s websiteurl.com -F -q BITCOIN_ADDRESS, BITCOIN_BALANCE -qВыше вы можете увидеть команду, которую мы используем для выполнения то, что нам нужно.Первая часть команды запускает инструмент SpiderFoot с Python 3. -m указывает, что вы используете модуль или модули, и сразу после него модули идут туда, разделенные запятыми.

Модуль sfp_spider будет сканировать веб-страницы веб-сайта, которые мы сканируем, чтобы найти всю информацию внутри. Модуль sfp_bitcoin изолирует все адреса биткойн-кошельков, которые он находит через паук. А модуль sfp_blockchain примет биткойн-адрес или адреса и передаст их или их API, который определит точную сумму, хранящуюся в кошельке.

Далее в команде у нас есть -s , за которым следует URL-адрес веб-сайта, который позволит нам выбрать целевой веб-сайт. Затем у нас есть -F для фильтрации набора типов событий, в частности BITCOIN_ADDRESS и BITCOIN_BALANCE . Это информация, которую мы хотим найти. Наконец, -q используется, чтобы скрыть все в выводе, кроме только того, что нам нужно.

Теперь давайте запустим его на реальном веб-сайте на примере bitcoinforcharity.com.

~ / spiderfoot $ python3 ./sf.py -m sfp_spider, sfp_bitcoin, sfp_blockchain -s bitcoinforcharity.com -F BITCOIN_ADDRESS, BITCOIN_BALANCE -q Данные о типе источника sfp_bitcoin Биткойн-адрес 1HesYJSP1QqcyPEjnQ9vzBL1wujruNGe7R sfp_blockchain Баланс биткойнов 0,00021 BTC sfp_bitcoin Биткойн-адрес 16Sy8mvjyNgCRYS14m1Rtca3UfrFPzz9eJ sfp_blockchain Баланс биткойнов 0.24481116 BTC sfp_bitcoin Биткойн-адрес 1M72Sfpbz1BPpXFHz9m3CdqATR44Jvaydd sfp_blockchain Баланс биткойнов 1.62908644 BTC sfp_bitcoin Биткойн Адрес 1946W6LDsEYF9B5sPYDKfwLw6YBZuHns4L sfp_blockchain Баланс биткойнов 0,02344126 BTC sfp_bitcoin Биткойн-адрес 1PC9aZC4hNX2rmmrt7uHTfYAS3hRbph5UN sfp_blockchain Баланс биткойнов 1.89378293 BTC sfp_bitcoin Биткойн-адрес 1PAt5oKQGBRigFDY6fB2WgQTtQJNzFyTDr sfp_blockchain Баланс биткойнов 0,0 BTC sfp_bitcoin Биткойн-адрес 1NgiUwkhYVYMy3eoMC9dHcvdHejGxcuaWm sfp_blockchain Баланс биткойнов 0,06070947 BTC sfp_bitcoin Биткойн-адрес 1M87hiTAa49enJKVeT9gzLjYmJoYh9V98 sfp_blockchain Баланс биткойнов 0.0 BTC sfp_bitcoin Биткойн-адрес 1CU5YgjquupDw6UeXEyA9VEBh44R7fZ19b sfp_blockchain Баланс биткойнов 0.16549195 BTC sfp_bitcoin Биткойн-адрес 16DEzKc9fX4XfgGzEvQUJmoYeUrbRNXqxe sfp_blockchain Баланс биткойнов 0.18967667 BTC sfp_bitcoin Биткойн-адрес 1AS3TiTqgJZK6CfNfqcbPXSx4PTFvfghvF sfp_blockchain Баланс биткойнов 0.0 BTC sfp_bitcoin Биткойн Адрес 1Archive1n2C579dMsAu3iC6tWzuQJz8dN sfp_blockchain Баланс биткойнов 3,17865301 BTCИз приведенного выше вывода мы видим, что у благотворительной организации есть несколько публично перечисленных адресов биткойнов, ведущих обратно в кошельки, где мы видим точную сумму биткойнов. Вышеупомянутая благотворительная организация на самом деле не собирает реальных биткойнов, из которых 3,17865301 BTC — это кошелек с наибольшим количеством.Это не особенно интересно, если бы мы искали сайт, переводящий большие суммы денег через криптовалюты.

Шаг 4: сканирование адресов Ethereum

Для Ethereum вы можете использовать другую структуру команд, чтобы получить все адреса кошельков, найденные на веб-сайте, но вы не сможете получить какие-либо балансы, как это было бы с биткойнами. Для быстрой демонстрации просканируем etherdonation.com.

~ / spiderfoot $ python3 ./sf.py -m sfp_spider, sfp_ethereum -s etherdonation.com -F ETHEREUM_ADDRESS -q Данные о типе источника sfp_ethereum Адрес Ethereum 0xed6ca7d908f897d0b0d5f9b9e7aa470698e10b1b sfp_ethereum Адрес Ethereum 0xed6ca7d908f897d0b0d5f9b9e7aa470698e10b1b sfp_ethereum Адрес Ethereum 0xed6ca7d908f897d0b0d5f9b9e7aa470698e10b1b sfp_ethereum Адрес Ethereum 0xed6ca7d908f897d0b0d5f9b9e7aa470698e10b1b sfp_ethereum Адрес Ethereum 0xed6ca7d908f897d0b0d5f9b9e7aa470698e10b1b sfp_ethereum Адрес Ethereum 0xed6ca7d908f897d0b0d5f9b9e7aa470698e10b1bВсе, что мы сделали, это использовали sfp_spider , модуль поиска паука, и sfp_ethereum , модуль поиска Ethereum.И мы удалили фильтр для баланса, так как мы не можем найти балансы Ethereum.

Просто, но эффективно

Если вы хотите увидеть некоторые организации с самыми крупными транзакциями с биткойнами, вы можете погуглить что-то вроде «100 лучших биткойн-адресов» и выбрать результат, который отслеживает самые популярные. Затем вы можете использовать URL-адрес этого сайта в команде, чтобы увидеть, какие биткойн-адреса перемещают больше всего BTC.

Не пропустите: как внедрить майнеры Coinhive в общедоступные точки доступа Wi-Fi

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою хакерскую карьеру с помощью пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области кибербезопасности.

Купить сейчас (скидка 90%)>

Другие выгодные предложения для ознакомления:

Фотография на обложке от Retia / Null ByteВзлом биткойнов и блокчейн | CSO Online

Трудно включить телевизор или почитать технический блог, не завалившись рассказами о биткойнах или блокчейне. Самая большая причина, по которой биткойн так популярен, — это его почти 2000-процентное повышение цены за последний год, что сделало популярной и лежащую в его основе технологию блокчейна, хотя блокчейн, вероятно, является лучшей долгосрочной ставкой.

Технология блокчейн может существенно повлиять на наш мир. В начале 2017 года Harvard Business Review предположил, что блокчейн «имеет потенциал для создания новых основ для наших экономических и социальных систем » [выделено мной]. В январском отчете Всемирного экономического форума 2017 года прогнозировалось, что к 2025 году 10 процентов мирового ВВП будут храниться в блокчейнах или связанных с ними технологиях. Если вы не знаете о технологии, которая, по прогнозам, принесет 10 процентов ВВП менее чем за десять лет, вам, вероятно, стоит начать узнавать о ней.

Что такое блокчейн?

Блокчейн — это криптографически защищенный цифровой файл журнала, который защищает онлайн-транзакции. Биткойн, впервые концептуализированный в 1991 году, стал первым приложением, которое применило на практике распределенный общедоступный блокчейн. Блок — это цифровая запись записи транзакции, и все, что согласны участники блокчейна, необходимо для проверки транзакции. Обычно он содержит данные транзакции, такие как цена, действие (покупка, продажа, передача и т. Д.) И временная метка.Каждая транзакция (или серия транзакций) создает блок. Каждый будущий блок содержит криптографический хеш предыдущего блока (в наши дни это обычно SHA-256). Таким образом, каждый блок транзакции криптографически привязан к предыдущему блоку.

Если этот блокчейн распространяется публично, как биткойн, то каждый участник может проверить любую транзакцию в блокчейне. Вы можете не знать, сколько денег или богатства имеет участник, если это не включено в запись транзакции, но вы можете видеть стоимость, которой обмениваются два участника, и иметь возможность проверить ее действительность.Любой участник может доказать право собственности на конкретную учетную запись блокчейна, представив криптографическое доказательство, которое было бы очень сложно подделать (то есть нетривиально в криптоязыке), но которое легко проверить всем участникам. Принцип работы блокчейна можно сравнить с криптографией с открытым / закрытым ключом, где у каждого участника есть закрытый ключ, который может создавать подписанный контент, который может быть легко проверен всеми другими участниками с помощью связанного открытого ключа.

У вас могут быть общедоступные, частные и гибридные цепочки блоков, как в облачных вычислениях.Вы можете создавать свои собственные, использовать другие блокчейны из более крупных групп с общими интересами или даже участвовать в публичном глобальном блокчейне, таком как биткойн. Хотя это относительно новая функция, частные цепочки блоков могут участвовать с общедоступными цепочками блоков, и наоборот.

Биткойн в блокчейн

Первым знакомство большинства людей с блокчейном был биткойн, популярная криптовалюта, созданная человеком или группой с псевдонимом «Сатоши Накамото» в 2008 году (я буду использовать местоимение «он», когда речь идет о Накамото. хотя я считаю, что это была группа, а не отдельная личность).Накамото не изобрел концепцию блокчейна, но он представил концепцию распределенного блокчейна для децентрализованного реестра и проверки транзакций с цифровыми валютами. Это решило присущую децентрализованным цифровым валютам проблему «двойных расходов» без доверенных третьих сторон.

Накамото в октябре 2008 года опубликовал в Списке рассылки криптографии сайта metzdowd.com статью под названием Биткойн: одноранговая электронная денежная система . В 2009 году он создал первый блок блокчейна и программного обеспечения, которые любой мог загрузить и сгенерировать криптографически (т.е., мой) биткойн. Автор этой статьи загрузил программу в течение первых нескольких дней и быстро сгенерировал три биткойна.

Хотя шумиха и обещание возможной ценности биткойнов присутствовали с самого начала, первая «официальная» транзакция оценила 10 000 биткойнов примерно за 20 долларов за пиццу. Сегодня биткойны стоят значительно больше, более 16000 долларов на момент написания этой статьи, с регулярными огромными колебаниями волатильности. Существенный и быстрый рост цен привлек внимание инвесторов и руководителей компаний финансового сектора, хотя обычно без одобрения.Многие инвесторы сравнивают рост цен на биткойны со знаменитым голландским пузырем тюльпанов в 1600-х годах, когда некоторые инвесторы становятся очень богатыми, в то время как скептики остаются в стороне, наблюдая, как их друзья становятся богатыми.

Способ создания биткойна, программного обеспечения и распределенной сети: каждое множество вновь генерируемых биткойнов постепенно усложняет создание следующего биткойна. Таким образом, то, что раньше занимало часть дня с одним компьютером, теперь требует для создания тысяч специализированных, ориентированных на конкретное оборудование компьютеров-«майнеров», объединенных в агрегированные сети от нескольких недель до месяцев.Сегодня для генерации биткойнов требуется так много электроэнергии, что эти меры регулярно сравниваются с общим глобальным потреблением электроэнергии.

По замыслу, для создания биткойна требуется не только огромная вычислительная мощность, но также, хотя и не в той же сфере усилий, большие вычислительные усилия для создания и проверки транзакции биткойна. Кроме того, каждая транзакция увеличивает размер блокчейна, который со временем постоянно растет (блокчейн биткойна превышает 100 ГБ), который необходимо сгенерировать и распределить среди всех участвующих сторон, чтобы он оставался действительным.В конечном итоге к 2140 году будет добыто не более 21 миллиона биткойнов. Этот самодостаточный крипто-дефицит является частью того, что подпитывает стратосферный рост цен на биткойны.

Прочтите это обсуждение «Криптовалюты — это новый класс активов, который позволяет децентрализовать приложения», чтобы получить мнение эксперта о том, что такое биткойн на самом деле и для чего он действительно полезен.

Биткойн может быть пузырем, но блокчейн — не

Пока инвесторы и финансовые эксперты борются за ценность биткойнов, никто не спорит о ценности и законности блокчейна.Крупнейшие мировые фирмы создали команды, а иногда и целые новые подразделения, посвященные блокчейну. Вы можете создавать и использовать блокчейны в облаке или в своем частном бизнесе.

Компании, продвигающие блокчейн, видят день, когда почти каждая финансовая транзакция поддерживается блокчейном. Блокчейн может сделать очень сложные финансовые транзакции решаемыми за секунды. Один из лидеров блокчейн транснациональных банков (Credit Suisse на телеканале CNBC) сказал, что в среднем финансовое завершение сделки по выкупу с использованием заемных средств занимает месяц.Он подсчитал, что, используя блокчейны, закрытие займет несколько секунд. Он посоветовал зрителям представить, насколько более эффективный блокчейн может сделать каждую сложную транзакцию, высвободив рабочих и капитал для повышения производительности.

Почти каждая отрасль, в которой много финансовых транзакций, спешит узнать, как внедрить блокчейн в своих предприятиях и отраслях. Вы называете сектор, а блокчейн — горячая тема. Облачные гиганты компьютерной индустрии, такие как Microsoft и Amazon, теперь предлагают множество сервисов блокчейн.

Выполните простой поиск в Интернете по блокчейну, и вы будете поражены миллионами информационных ссылок и сервисов, появляющихся с 2016 года. Биткойн может быть в пузыре, но блокчейн находится на стадии зарождения и здесь, чтобы остаться.

Взлом биткойнов и блокчейнов

Вначале многие энтузиасты биткойнов и блокчейнов задавались вопросом, достаточно ли их криптографическая природа, чтобы противостоять постоянному взлому. Ответ не заставил себя долго ждать. Как и все остальное ценное, работающее на компьютерах, биткойны, другие криптовалюты и блокчейны часто подвергались успешным атакам.Были украдены сотни миллионов долларов, людей обманули, а блокчейны украли. Вот некоторые из хаков:

Вредоносная программа для майнинга биткойнов

Каждый добытый биткойн затрудняет создание будущих биткойнов. Для работы и охлаждения специализированных компьютеров «майнеров» требуется много электроэнергии. Электроэнергия — это операционные расходы номер один для майнера биткойнов. По этой причине многие майнеры биткойнов «занимают» ресурсы для добычи биткойнов либо у своих работодателей, либо путем распространения вредоносных программ для майнинга биткойнов.Сегодня многие из крупнейших ботнетов с вредоносным ПО предназначены просто для майнинга биткойнов. Хотя их намерения не самые худшие, это все же несанкционированное использование компьютера или устройства (они часто захватывают онлайн-видеокамеры и маршрутизаторы), и это стоит денег жертве. Это также замедляет работу угнанных компьютеров. Вы останавливаете майнеров биткойнов, как и любую другую вредоносную программу.

Хранилища украденных ценностей

Криптовалюты часто хранят свою стоимость в файловых хранилищах, известных как кошельки .Кошельки можно взломать, манипулировать, украсть и передать, как и любое другое хранилище ценностей на компьютере. Что еще хуже, люди часто забывают свои защитные PIN-коды / пароли или теряют жесткий диск, на котором расположен магазин, и часто это означает, что хранилище значений навсегда недоступно. Программа-вымогатель может вызвать ту же проблему. Имея обычный банковский счет, вы можете просто использовать другой компьютер для доступа к своей онлайн-учетной записи, где ваша ценность остается неизменной. Не так с кошельками.

Большинство экспертов рекомендуют хранить свою ценность в автономном кошельке, недоступном для вредоносных программ или хакеров.Это также может затруднить использование этого значения. Автономный характер может добавить дни ожидания для использования или обновления хранилища значений. Если вы используете онлайн-кошелек, по возможности защитите его с помощью многофакторной аутентификации.

Передача троянов

Существуют криптовалютные трояны, которые следят за вашим компьютером и ждут того, что выглядит как номер счета в криптовалюте. Когда он обнаруживает один, он просыпается и заменяет предполагаемую учетную запись, на которую вы переводите значение, на номер своей учетной записи.Если вы не очень осведомлены о переключателе, игра будет окончена, если вы нажмете кнопку «Отправить».

Слабости реализации

«Теоретически нет разницы между теорией и практикой. На практике так и есть ». Никто не знает, кто первым это сказал, но впервые он появился в печати в 1986 году в книге Уолтера Дж. Сэвича P ascal: Введение в искусство и науку программирования .

Как и любой другой. криптографическая реализация, криптологический алгоритм почти всегда намного более надежен, чем программа, которая его реализует.В целом, блокчейн страдает от любой уязвимости или слабости, из-за которых вы можете подписаться на любое криптографическое решение. Ошибка программирования или отсутствие надежной защиты закрытого ключа (или биткойн-кошельков) могут все разрушить. Хотя это не так очевидно, прежде чем использовать криптовалюту или участвовать в проекте блокчейна, убедитесь, что программисты применяют процессы безопасного жизненного цикла разработки (SDL), чтобы свести к минимуму ошибки.

Были случаи, когда хакеры манипулировали программным обеспечением криптовалюты, чтобы украсть ценность.По крайней мере, в одном недавнем случае хакеры допустили ошибку в коде, которая не только не позволила им украсть какую-либо ценность, но, к сожалению, испортила кошелек каждого без возможности восстановления. Денег вор не получил, но всех ограбили.

Известные атаки на шпаргалку с открытым текстом

Хорошее шифрование делает полученный криптотекст похожим на случайную тарабарщину. Теоретически злоумышленник не должен понимать, как выглядел исходный открытый текст. Однако с любой технологией блокчейн формат блоков довольно хорошо известен или легко вычисляется.Определенные буквы, символы или цифры всегда находятся в одних и тех же местах в каждом блоке. Это позволяет злоумышленникам «спрятать» частичное представление открытого текста в каждом криптозащищенном блоке. Кроме того, каждый блок является функцией предыдущего блока. Это ослабляет общую защиту базового шифра шифрования. Если шифр не слабый, это не большая проблема, но дает злоумышленникам стартовое преимущество.

Слабый SHA-256?

Многие эксперты по безопасности задаются вопросом, является ли SHA-256, который содержит те же математические недостатки, что и его более короткий, очень связанный прецедент SHA-1, проблемой для биткойнов и блокчейнов (оба обычно используют SHA-256).Ответ не сейчас. SHA-256 достаточно силен в обозримом будущем. Что еще более важно, поскольку большинство мировых финансовых транзакций и транзакций HTTPS защищены с помощью SHA-256, когда кто-то его сломает, нам придется беспокоиться о гораздо более серьезных вещах, чем просто биткойны и блокчейны. Хотя, если вы планируете создать криптовалюту или блокчейн, начните планировать «крипто-гибкость», то есть возможность заменить шифры и сохранить базовую программу.

Сайты взламывают

Один из наиболее распространенных хакерских потоков, окружающих биткойн, но может быть применен к любому проекту блокчейна, — это частота взлома централизованного веб-сайта, контролирующего его.Это очень распространено, в том числе тот, который на прошлой неделе принес хакерам 70 миллионов долларов в биткойнах. Слишком много сайтов с криптовалютой, управляющих от десятков до сотен миллионов долларов, были успешно взломаны. Когда это происходит, ценность биткойнов, которую люди создали, часто исчезает в эфире. Обязательно сделайте резервную копию своей ценности в автономном хранилище.

Некоторые из крупнейших взломов приписываются недобросовестным операторам, которые сбегают с миллионами доходов, полученных незаконным путем. Если вы ведете бизнес с криптовалютным веб-сайтом, убедитесь, что он хорошо защищен и заслуживает доверия.FDIC не собирается выручать вас, если вы потеряете свои вклады, по крайней мере, пока.

Крупные публичные цепочки блоков по своей сути более безопасны

Как взломать аппаратный кошелек криптовалюты

Аппаратные кошелькисчитаются наиболее безопасным типом кошельков для криптовалюты. Однако нет ничего безопасного на 100%, и они также могут быть скомпрометированы. На 35-м конгрессе Chaos Communication исследователи в области безопасности Томас Рот, Дмитрий Недоспасов и Джош Датко продемонстрировали несколько способов сделать это.Но прежде чем мы перейдем к хакерству, расскажем немного о том, что такое аппаратный кошелек и как он работает.

Что такое кошелек для криптовалюты?

Прежде всего, давайте немного поговорим о том, что такое криптовалютный кошелек в целом. Проще говоря, кошелек — это учетная запись в криптовалюте. «Учетная запись» состоит из пары криптографических ключей, одного открытого и одного закрытого. Эти два ключа имеют некоторое сходство с парами логина и пароля: открытый ключ используется в качестве адреса кошелька, а закрытый ключ используется для доступа к монетам, то есть для подписи исходящих транзакций.

Еще одна вещь, о которой стоит упомянуть, — это то, как в криптовалютных системах генерируются несколько пар открытого и закрытого ключей для нескольких кошельков, принадлежащих одному и тому же человеку. Может быть неудобно хранить несколько полностью независимо сгенерированных пар ключей. Итак, что действительно делают системы криптовалюты, так это генерируют только одно большое число, называемое криптографическим начальным значением, и извлекают из него несколько пар открытый-закрытый ключ предсказуемым образом для нескольких кошельков.

Это большое число — криптографическое начальное число — это то, что на самом деле хранит пользователь криптовалютной системы.

В отличие от традиционных финансовых систем, криптовалюты обычно не имеют централизованных полномочий, механизмов регистрации, ничего вроде страхования возвратных платежей и вариантов восстановления учетной записи. Любой, кто владеет криптографическим семенем и, следовательно, ключами, полученными из него, владеет соответствующими кошельками криптовалюты. И если семя украдено или потеряно, монеты в кошельках тоже.

Кстати, формально кошелек — это пара публично-приватных ключей. Однако большую часть времени средства хранения этих ключей также называются кошельками .Если вы так выразились, аппаратный кошелек — это устройство, на котором хранятся кошельки с криптовалютой. Легко, правда?

Зачем кому-то нужен аппаратный кошелек для криптовалюты?

Как вы понимаете, это очень важное семя — это хорошая идея, чтобы сохранить это очень важное семя в максимально возможной безопасности. Существует множество способов хранения семян, у каждого из которых есть свои плюсы и минусы. Самый удобный способ — сохранить семена на вашем компьютере или смартфоне или, что еще удобнее, в Интернете. Однако охота на вредоносное ПО за криптовалютными кошельками вовсе не редкость.Что касается сервисов онлайн-кошельков, их можно взломать и даже обанкротить, при этом исчезнет большое количество монет.

Вдобавок к этому кошельки страдают и другие проблемы, включая фишинг, подделку платежной информации, потерю кошельков из-за аппаратного сбоя и так далее, и так далее — настолько, что в какой-то момент люди решили решить эту проблему, сделав аппаратную криптовалюту кошельки, специальные устройства, предназначенные для надежного и безопасного хранения криптографических семян.

Как работают аппаратные кошельки для криптовалют

Основная идея аппаратного кошелька для криптовалюты — хранить криптографическое начальное число таким образом, чтобы оно никогда не покидало устройство.Все операции по криптографической подписи выполняются внутри кошелька, а не на компьютере, к которому он подключен. Поэтому, даже если ваш компьютер будет взломан, злоумышленники не смогут украсть ваши ключи.

Кроме того, было бы неплохо иметь некоторые меры защиты доступа — например, блокировку устройства с помощью PIN-кода. И, конечно же, для пользователя аппаратного кошелька было бы весьма полезно иметь возможность проверить фактическую транзакцию на устройстве и подтвердить или отклонить ее.

Все эти соображения определяют наиболее подходящий дизайн: Обычно аппаратный кошелек для криптовалюты представляет собой относительно небольшой USB-ключ с дисплеем и некоторыми кнопками, которые используются для ввода ПИН-кода и подтверждения транзакции.

Однако внутреннее устройство таких устройств может отличаться. Два ведущих производителя аппаратных кошельков — Trezor и Ledger — представляют два разных подхода к проектированию аппаратного обеспечения.

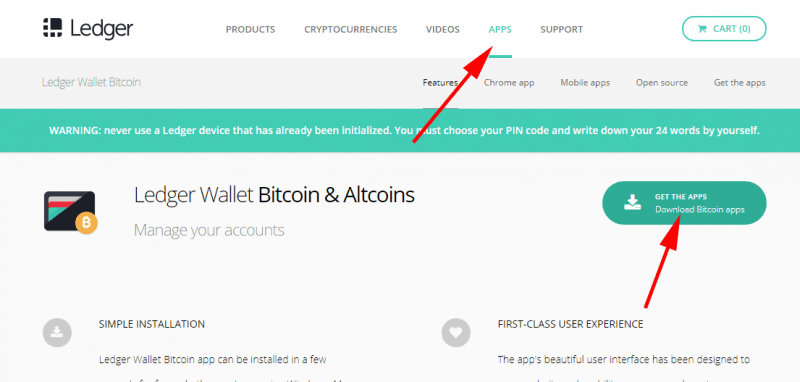

ПодходLedger: криптографическое начальное число хранится в микросхеме Secure Element

УстройстваLedger, а именно Ledger Nano S и Ledger Blue, имеют два основных чипа.Одним из них является Secure Element, микроконтроллер, предназначенный для хранения высокочувствительных криптографических данных. В частности, эти чипы используются в SIM-картах, банковских картах с чипом и PIN-кодом, а также в смартфонах, совместимых с Samsung Pay и Apple Pay.

Вторая микросхема — это микроконтроллер общего назначения, который выполняет периферийные задачи: поддержание USB-соединения, управление дисплеем и кнопками и так далее. По сути, этот микроконтроллер действует как посредник между Secure Element и всем остальным, включая пользователя.Например, каждый раз, когда пользователю необходимо подтвердить транзакцию, он фактически проходит через этот микроконтроллер общего назначения, а не через микросхему Secure Element.

Однако даже хранение криптографических начальных чисел в защищенном чипе не делает устройство Ledger полностью непроницаемым. Во-первых, хотя очень сложно напрямую взломать Secure Element и украсть криптографическое начальное значение, относительно легко скомпрометировать микроконтроллер общего назначения и тем самым обмануть аппаратный кошелек для подтверждения транзакций постороннего лица.

Исследователи проверили прошивку Ledger Nano S и обнаружили, что ее можно повторно прошить скомпрометированной версией, если определенное значение записано в определенный адрес памяти. Этот адрес памяти заблокирован, чтобы сделать его недоступным для записи. Однако микроконтроллер, который используется в устройстве, поддерживает перераспределение памяти, которое изменяет адрес на доступный. Исследователи использовали эту функцию и загрузили модифицированную прошивку в Nano S. В демонстрационных целях эта модифицированная прошивка содержала игру Snake.Однако эта модифицированная прошивка может содержать, например, вредоносный модуль, который меняет адреса кошельков во всех исходящих транзакциях.

Альтернативный подход к компрометации аппаратного кошелька — использование аппаратного имплантата. Джошу Датко удалось вставить в Ledger Nano S дешевый имплант, запускаемый с помощью RF, который нажимает кнопку подтверждения при получении злонамеренной радиокоманды. Тот же метод, вероятно, работает с любым аппаратным кошельком; исследователь выбрал Ledger Nano S, потому что он один из самых маленьких и, следовательно, самый сложный для этой физической атаки.

Другое устройство того же производителя, Ledger Blue, оказалось уязвимым для атак по побочным каналам. Ledger Blue — это аппаратный кошелек с действительно большим дисплеем и большой батареей. У него есть недостаток конструкции печатной платы, из-за которого утечка довольно различимых радиочастотных сигналов, когда пользователь вводит PIN-код. Исследователи записали сигналы и обучили алгоритм машинного обучения распознавать их с точностью 90%.

Подход Trezor: криптографическое начальное число хранится во флеш-памяти универсального микроконтроллера.

УстройстваTrezor работают немного иначе.Они не используют Secure Element, поэтому все в устройстве управляется одним чипом, микроконтроллером общего назначения, основанным на архитектуре ARM. Этот чип отвечает как за хранение и обработку криптографических данных, так и за управление USB-соединением, дисплеем, кнопками и т. Д.

Теоретически такой подход к проектированию может упростить взлом микропрограмм устройства и, таким образом, получить доступ к криптографическим начальным данным, хранящимся во флэш-памяти микроконтроллера. Однако, как заявили исследователи, Trezor действительно хорошо поработал над укреплением прошивки, поэтому исследователям пришлось пойти на взлом оборудования, и они добились успеха.

Используя хакерскую технику под названием сбой напряжения (подача пониженного напряжения на микроконтроллер, что вызывает забавные эффекты в микросхеме) они переключили состояние микросхемы Trezor One с «нет доступа» на «частичный доступ», что позволило им читать ОЗУ чипа, но не флэш-память. После этого они выяснили, что при запуске процесса обновления прошивки чип помещает криптографическое начальное число в ОЗУ, чтобы сохранить его во время перезаписи флеш-памяти.Таким образом им удалось получить все содержимое памяти. Найти криптографическое начальное число в этом дампе оказалось несложным; он хранился в ОЗУ в незашифрованном виде в виде мнемонической фразы (означающей реальные слова, а не случайное число), которую было легко обнаружить.

Дамп памяти содержит криптографическое начальное число в виде мнемонической фразы и ПИН-кода (в данном случае 1234), хранящееся в виде обычного текста

Выводы

Здесь я должен упомянуть, что большинство взломов, описанных Томасом Ротом, Дмитрием Недоспасовым и Джошем Датко, довольно сложны и требуют физического доступа к устройству.Так что не спешите выбрасывать Ledger или Trezor в мусорное ведро. Пока никто не имеет к нему доступа, ваши биткойны будут в порядке (хотя и несколько обесценены).

Тем не менее, следует помнить о существовании атак на цепочки поставок. Аппаратные кошельки относительно легко подделать, и они могут быть взломаны еще до покупки. Конечно, то же самое касается обычных ноутбуков или смартфонов. Однако злоумышленники не могут быть уверены, что конкретный ноутбук будет использоваться для хранения криптовалюты.В этом контексте аппаратные кошельки — вещь бесспорная.

Производители аппаратных кошельков пытаются решить эту проблему, например, используя наклейки безопасности на упаковках устройств и создавая на своих веб-сайтах страницы, которые позволяют клиентам выполнять онлайн-проверку безопасности своих кошельков. Однако эти меры могут быть недостаточно полезными и даже сбивать с толку.